機密性・完全性・可用性の3つの要素で構成される情報セキュリティは、対策が不十分であれば、情報漏洩や不正アクセスなどのリスクが生じる可能性があります。不正利用の手法は数えきれないほど数多く存在するため、何から対応していくべきか整理して考えるのは、難しく感じるでしょう。

本記事では、情報セキュリティやリスクの概要や対応策などを紹介します。自社で対応ができているか参考にしながら、読み進めてみてください。

目次

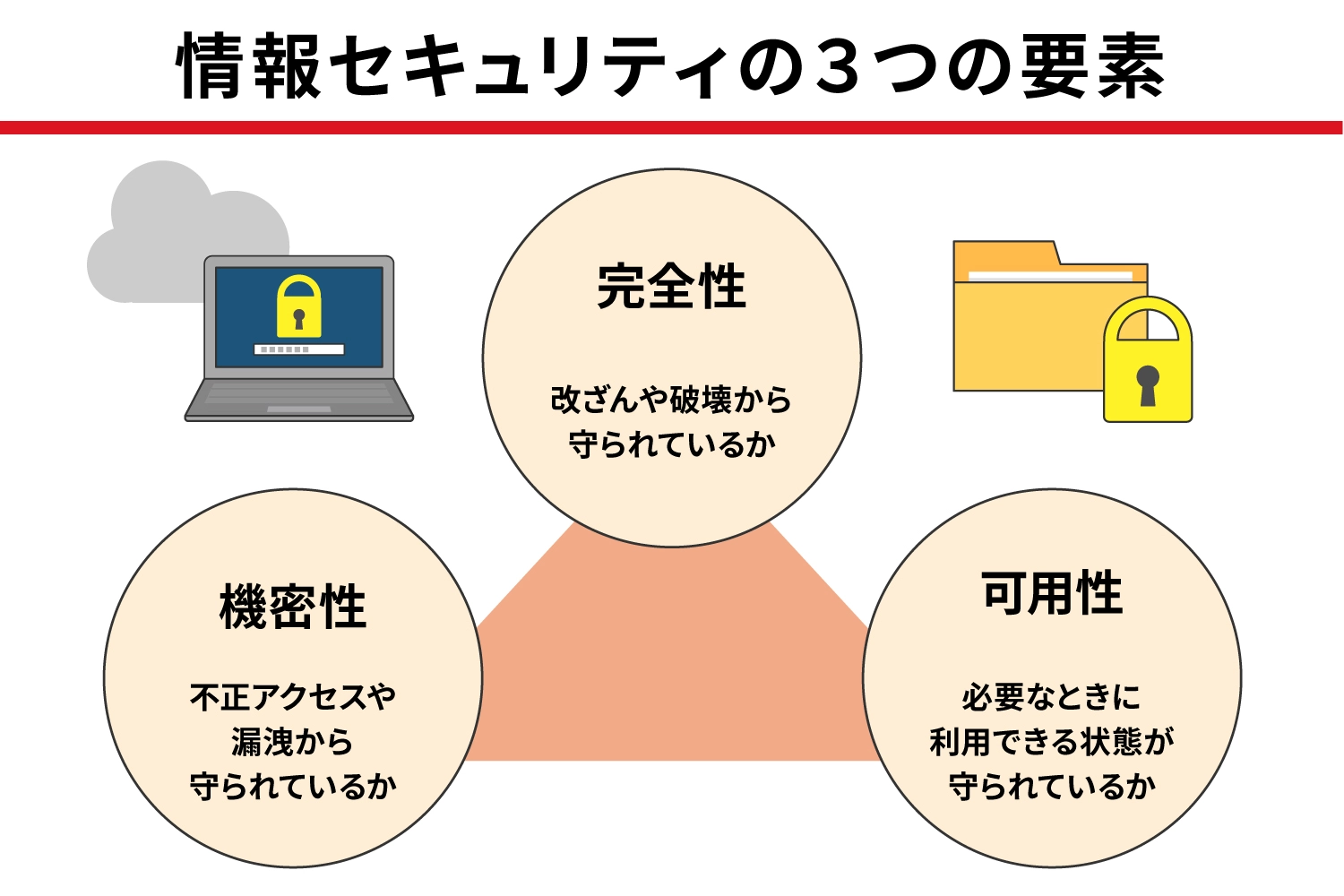

情報セキュリティの3つの要素

情報セキュリティは、機密性・完全性・可用性の3つの要素で構成されています。情報を守るためには、これらの3つの要素の全てが守られているかを判断基準として、万全なセキュリティ対策を行う必要があるでしょう。

3つの要素の意味を解説します。

機密性

機密性は、情報への不正アクセスや漏洩のリスクから守られているかどうかを意味します。機密性を高めるには、データの暗号化やパスワード強化、不正アクセスの制御などが必要です。

また、外部だけではなく内部の不正行為にも対応するために、部署ごとに必要な情報のみにアクセスできるような制限をかける必要もあります。全社員が社内の全ての情報を閲覧できるように設定するのは、内部から情報が漏れるリスクもあり危険です。経理情報は経理部のみ、経営情報は幹部のみなどアクセス制限をかけ、適切な範囲で情報が取り扱われるようにしなければなりません。

完全性

完全性は、情報が改ざんや破壊といったリスクから守られているかどうかを意味します。完全性を確保するためには、データの整合性チェックやデジタル署名、データ変更者の履歴を残す、バックアップを取っておく、通信を暗号化するなどの対応が必要です。

人為的なデータ破壊以外にも、誤操作によるデータの上書きなどのミスが起こる可能性があります。その際、元の情報を復元できるように、バックアップ対策をしたり、そもそもミスを起こさないようにダブルチェックを実施したりといった、完全性の確保が求められるでしょう。

可用性

可用性は、情報が必要なときに利用できる状態かどうかを意味します。デバイス内のみで情報を管理すると、他デバイスからではアクセスができません。他社員でも閲覧可能にしたり、テレワークでもアクセス可能にしたりといった、可用性を高めるためにはクラウドで管理するのがおすすめです。

例えば事務所が火災に遭ってしまい、必要な情報を保管していたデバイスが破損したと想定しましょう。クラウド保管をしていなければ、必要な情報は取り出せず、業務再開が難しくなります。停電時や災害などで生じる障害も想定して、情報の可用性のためにクラウド管理するといった対応が求められるでしょう。

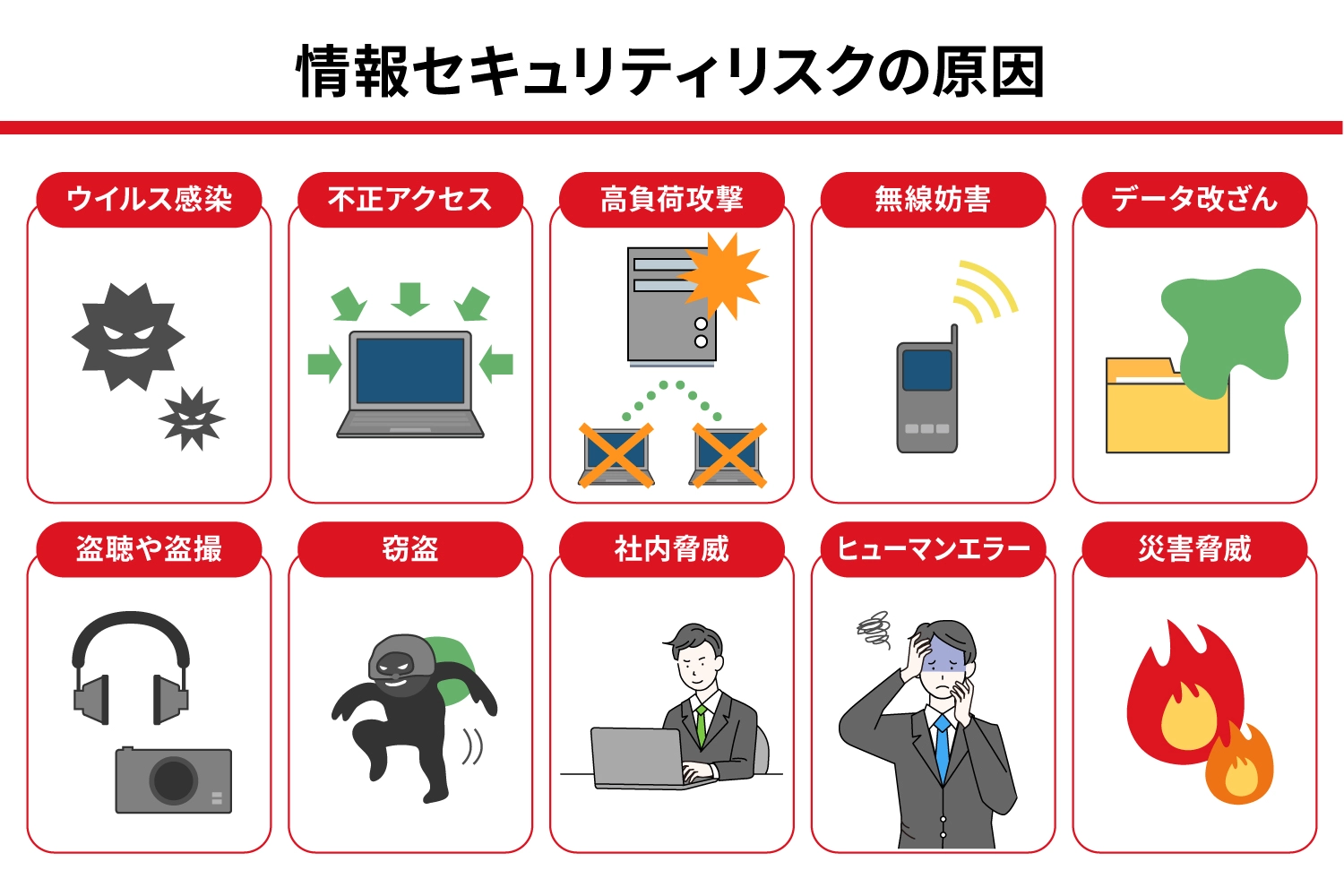

情報セキュリティリスクの主な原因

情報セキュリティリスクの原因は次のとおりです。

不正プログラムへのウイルス感染

サイバー攻撃によって、企業の内部情報が不正プログラムのウイルスに感染する恐れがあります。例えばランサムウェアは、デバイスのデータを暗号化して使用不可の状態にし、金銭を要求するウイルスです。

ランサムウェア以外にも、マルウェアやハッキングウイルスへの感染も起こり得るため、ウイルス対策ソフトの導入や、不審な電子メールを開かないなどの対策が必要です。

不正アクセス

不正なユーザーにより、ネットワークやシステムへアクセスされる恐れがあります。社外による不正アクセスや、退職者からの不正アクセスも想定されるため、アクセス管理や制限を徹底する必要があるでしょう。

例えば、外部に漏れにくい強力な認証コードを設定したり、退職者の認証パスワードを変更したりと、必要な部署だけがアクセスできるような管理対策が求められます。

高負荷攻撃

高負荷攻撃は、不正なウイルスに感染させたデバイスを利用して、大量のリクエストを行い、サーバーなどに負荷をかける攻撃です。DDoS攻撃やDoS攻撃とも呼ばれます。特に、多数のIPから一斉攻撃を行うDDoS攻撃を受けると、いざというときの対処が難しいでしょう。

高負荷攻撃は単なる嫌がらせだけでなく、システムの正常な動作を妨害し、不正アクセスをする隙を作るために行うケースもあります。攻撃をしてくるIPアドレスや海外サーバーなどが判明したら、アクセスできないように遮断し、自社の使用しているサーバーを強化するなどの対策を行いましましょう。

無線妨害

無線妨害とは、Wi-Fiや電波発信機器を攻撃し、電波障害を起こさせる妨害です。無線妨害を受けると、Wi-Fiを経由して接続しているパソコンや、監視カメラなどが正常に動作しなくなり、二次被害が起きる可能性があります。

無線機器へのアクセス管理を徹底し、セキュリティの強化をする必要があるでしょう。

データ改ざん

データの改ざんは、第三者による外部の行為と社内による内部行為のリスクがあります。いずれにせよ、データを改ざんされたことに気付かず活動を進めてしまうと、さまざまな被害が生じるでしょう。売り上げや試験テスト の改ざんなどが起きると、会社としての信頼も失います。

またデータを改ざんされると、社内だけではなくステークホルダー にも悪影響を及ぼす恐れがあります。データを暗号化する、変更履歴を残すなど、完全性を高める必要があるでしょう。

盗聴や盗撮

電波を盗聴して社内ネットワークに侵入されたり、情報を盗撮されたりと、データを盗まれるリスクもあります。また、盗聴器を用いて、電話での会話時のみ盗聴電波を発信し、盗み聞きするケースもあります。

物理的な盗聴器や盗撮器を発見した際は電源を抜いて無力化し、情報を取られないようにしましょう。

窃盗

オンライン上や無線での攻撃ではなく、USBやデバイスを物理的に窃盗するケースもあります。テレワークが普及している現在では、カフェやコワーキングスペースなどの利用で不特定多数の人と空間を共にすることも増えているため、第三者からの窃盗が起こる可能性も否めません。

例えばカフェで仕事をしていて離席する場合は、どんなに離席時間が短くても、全ての機器を持って移動しましょう。社内情報が記録されているものは、厳重に保管をして、隙を見て盗まれないように注意する必要があります。

社内脅威

情報セキュリティは外部からの攻撃さえ防げば問題ないと思われがちですが、社員による不正アクセスや情報漏洩も想定する必要があります。特に、閲覧する必要がない情報を開きコピーする行為や、私的なメールアドレスへデータを送付する行為など、不審な行動が見られないかの確認が重要です。

また、機密情報のある部屋にへ自由に出入りできる状態であれば、情報持ち出しのリスクが高まります。全ての社員の行動を監視するのは困難なため、ログ管理システムを導入し、不審な活動を心理的に抑制するとよいでしょう。

ヒューマンエラー

不正アクセス以外にも、社員が間違った処理をするヒューマンエラーが起きるケースもあります。メール送信に慣れていない社員が一斉送信をする際によくあるミスが、BCCに入れるべきメールアドレスをCCに入れてしまう事例です。CCに入れると、メールを送られた相手に他の送付先も伝わってしまうため、個人情報の流出になります。

情報セキュリティに関するミスを防ぐには、当事者だけではなく社内全体で研修を受け、セキュリティの認識を高めるなどの対策が必要でしょう。

災害脅威

情報セキュリティのリスクの一つに、災害の脅威も挙げられます。地震や浸水、火事などにより情報を保管しているデバイスが破損してしまうと、アクセスできなくなるでしょう。

災害リスクに備えるために、データのバックアップを取ったり、重要書類は厳重な場所で保管したりとあらかじめ対応が必要です。また、サーバーが転倒して破損すると仕事に支障をきたすため、転倒防止の対策を行うとよいでしょう。

情報セキュリティの脅威ランキング

ここで、実務担当者が実際に感じている、情報セキュリティの脅威をランキングで紹介します。次の表は、独立行政法人情報処理推進機構が発表した、実務担当による組織向けの10大脅威の声を反映した順位です(※)。

| 順位 | 組織向け10大脅威 |

|---|---|

| 1 | ランサムウェア(不正プログラムのウイルス)による被害 |

| 2 | サプライチェーンの弱点を悪用した攻撃 |

| 3 | 内部不正による情報漏洩等の被害 |

| 4 | 標的型攻撃による機密情報の窃取 |

| 5 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) |

| 6 | 不注意による情報漏洩等の被害 |

| 7 | 脆弱性対策情報の公開に伴う悪用増加 |

| 8 | ビジネスメール詐欺による金銭被害 |

| 9 | テレワーク等のニューノーマルな働き方を狙った攻撃 |

| 10 | 犯罪のビジネス化(アンダーグラウンドサービス) |

実務担当者による10大脅威ランキングの3位は内部不正、6位は人為的ミスによるものです。その他にも、情報セキュリティを脅かす手法や特徴は、数えきれないほど存在します。

navigate_next参考:独立行政法人 情報処理推進機構「情報セキュリティ10大脅威2024」(参照 2024-01-26)

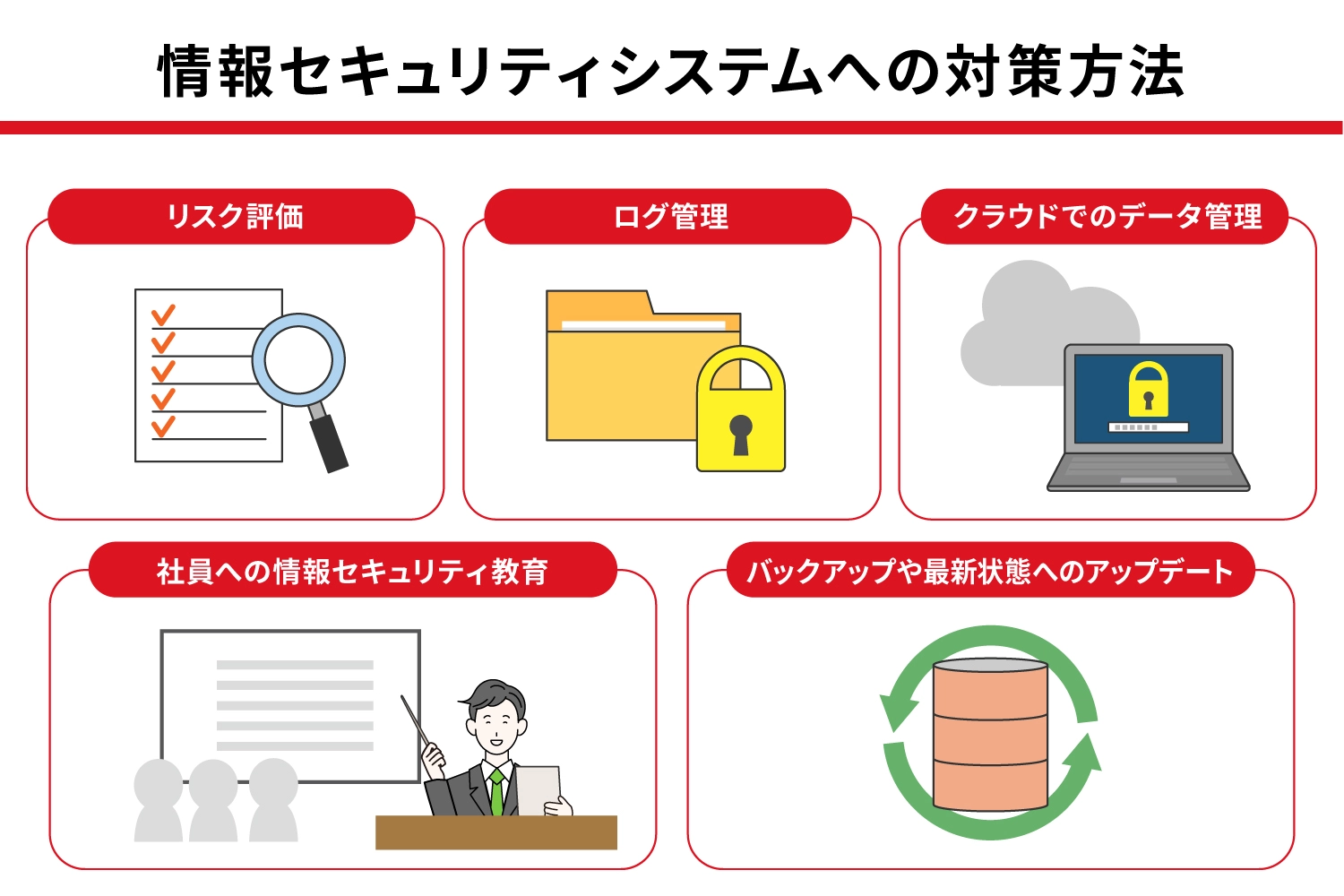

情報セキュリティリスクへの対策方法まとめ

全ての手法に対応するのは大変ですが、企業機密や個人情報を保護するためには、外部や内部からの脅威を想定した対策が必須です。

本章では、情報セキュリティリスクへの具体的な対策方法を5つ解説します。

- リスク評価

- ログ管理

- クラウドでのデータ管理

- 社員への情報セキュリティ教育

- バックアップや最新状態へのアップデート

自社と照らし合わせてイメージしてみてください。

リスク評価(リスクアセスメント)

リスクの出現頻度や脅威レベル、脆弱性、事業被害の大きさなどからリスクの大きさを算出し、分析を行っていくプロセスがリスク評価(リスクアセスメント)です。自社の情報セキュリティのリスク評価を行うと、必要な対応が判明します。

リスク評価で優先順位をつけたら、対応策を実施していきましょう。自社のリスクに効果的にアプローチできるはずです。

ログ管理

ログの管理を行うとデバイス上の社員の活動履歴が確認できるようになるため、万が一の際の証拠として活用できます。例えばUSBで情報を持ち出した記録や、誰が情報を閲覧したか履歴が残ります。社員の情報セキュリティへの意識も向上し、不正行為の抑制にもつながるでしょう。

クラウドでのデータ管理

社内情報をクラウドで管理すると、物理的な情報セキュリティリスクへの対応をクラウドの事業者に任せられるようになります。オンプレミスで管理するには担当者が常に監視をしなければならないため、クラウドに移行することで、担当者の業務負担が大幅に減少するでしょう。万が一障害などが発生した際は、復旧作業や防止策の実施も、クラウド事業者に行ってもらえるケースが多いです。

またクラウドでデータを保存しておくと、災害などが起きた際のデータ保護にもつながります。

社員への情報セキュリティ教育

情報セキュリティリスクには、先述したとおり社員の脅威も存在します。ミスや計画的犯行を防ぐには、定期的に社内へ向けた情報セキュリティ教育を行うとよいでしょう。

社員が個人情報を漏洩させた場合、企業の管理責任が問われるのはもちろん、本人にも損害賠償責任が問われます。被害の大きさによって損害賠償額は異なる上に、社会的信用を失うリスクもあると伝え、個人の情報管理能力やセキュリティへの意識が高まるよう指導しましょう。

バックアップや最新状態へのアップデート

情報は常にバックアップを取り、万が一の際にも情報を失わないで済むよう対策しておきましょう。使用しているツールは、定期的なアップデートが必要です。更新が遅れてしまうとサポートを受けられなくなる可能性があり、脆弱性を突いた不正アクセスを受けるリスクも高まります。

更新すべきタイミングを明確にして、社内で漏れなく最新状態を保てるように周知、意識しましょう。

情報セキュリティのリスク対策で企業の経営を守ろう

情報セキュリティのリスクは、外部からの攻撃だけでなく、内部の脅威や自然災害による脅威もあります。不正アクセスやウイルスなどの不正な手法は数えきれないほどあるため、自社のリスク評価を基に効果的な対策を講じる必要があります。

MylogStarでは日々の業務の様子を収集でき、不正行為や異変が疑われる場合、速やかな調査が可能です。ログは分かりやすくレポート表示されるため、情報セキュリティリスクにさらされていないかの調査や、原因究明に役立つでしょう。また社員の情報管理に対する意識を向上させ、情報持ち出しの抑止力にもなります。

MylogStarなら企業の状況に合わせたログ管理によって、情報セキュリティのサポートが可能です。情報セキュリティの強化のために、ログ管理ソフトを導入しようとお考えの企業のご担当者さまは、ぜひお気軽にお問い合わせください。

PC操作ログの収集・管理ソフトウェア

MylogStar (マイログスター )

MylogStarは、情報漏えい対策、および、万が一情報漏えいが発生した際の原因究明や拡散防止に有効なPC操作ログ管理専用ソフトウェアとして2008年の販売開始以来、高いログ収集能力が評価され、数多くの企業・団体にご導入いただいております。

MylogStar ラインナップ

1台のスタンドアロンPCからクライアント30,000台のエンタープライズシステムまで、規模やコストに合わせた様々なラインナップでログ管理をサポートします。

クライアントサーバー型

管理サーバーで監視対象のログを一元管理

スタンドアロン型

監視対象マシン内でログ管理を完結。管理サーバーは不要

Mylogstar

30日間無料トライアル

- 業界トップクラスの操作ログ収集力を体験

- シリーズの最新トライアルを全ラインナップ提供

- トライアル版から製品版として継続利用が可能(希望企業様のみ)

この記事を書いた人

株式会社ラネクシー MylogStar担当者

20年以上にわたりログと向き合い、活用方法を模索し続けているMylogStarの製品担当。

新たな活用方法はないかどうか最新のトレンドにアンテナを張り、皆さまに役立つ情報をお届けします!